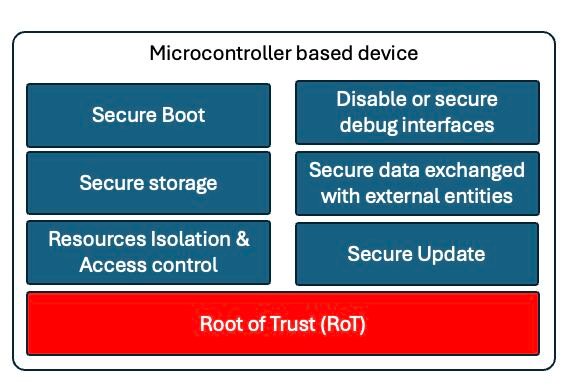

6 mécanismes pour sécuriser un système embarqué

Dans ce article, nous allons voir 6 mécanismes de sécurité pour sécuriser un système embarqué (exemple: GPS tracking device) à based d’un microcontrôleur. A noter que les mécanismes cités ci-dessous seront détaillés dans des postes à venir.

Secure boot (démarrage sécurisé) : vérifier l’authenticité d’un code avant son exécution lors du démarrage du système. Objectif ? Eviter l’exécution d’un code malicieux non approuvé par le constructeur du système.

Secure update (mise à jour sécurisée) : authentifier un code avant de l’installer. Objectif ? Eviter l’installation d’un code malicieux non approuvé par le constructeur du système.

Disable or secure debug interfaces : désactiver ou sécuriser (accès authentifié par un mécanisme cryptographique à l’état de l’art) les interfaces utilisées pour debugger le système. Exemples d’interfaces : Join Test Action Group (JTAG), XCP (automobile), etc.